Depuis le début de l'année 2022, Mandiant, partenaire de confiance pour les organisations soucieuses

de sécurité, a observé la reprise et l'intensification de l'activité des

acteurs exploitant les tactiques et les techniques de l'hacktivisme.

Cela fait des décennies

que l'hacktivisme est apparu comme une forme d'activisme en ligne et plusieurs

années que de nombreux défenseurs ont considéré l'hacktivisme comme une menace

sérieuse. Cependant, cette nouvelle génération d'hacktivisme s'est développée

pour englober une fusion plus complexe et souvent plus percutante de tactiques

que différents acteurs utilisent pour atteindre leurs objectifs spécifiques.

Les hacktivistes

d'aujourd'hui font preuve de capacités accrues en matière d'intrusion et

d'opérations d'information, ce qui se traduit par une série d'activités telles

que l'exécution d'attaques perturbatrices massives, la compromission de réseaux

pour faire fuir des informations, la conduite d'opérations d'information et

même l'altération de processus du monde physique. Ils ont tiré parti de leurs

compétences pour gagner en notoriété et en réputation, promouvoir des

idéologies politiques et soutenir activement les intérêts stratégiques des

États-nations. L'anonymat que procurent les personnages d'hacktivistes, associé

à la gamme d'objectifs soutenus par les tactiques d'hacktivistes, en ont fait

un choix de premier ordre pour les acteurs étatiques et non étatiques qui

cherchent à exercer une influence par le biais du domaine cybernétique.

L’analyse de Mandiant

sur le paysage des menaces liées à l'hacktivisme fournit des outils analytiques

pour comprendre et évaluer le niveau de risque posé par ces groupes. S'appuyant

sur des années d'expérience dans le suivi des acteurs de l'hacktivisme, de

leurs revendications et de leurs attaques, leur analyse a pour but d'aider les

organisations à comprendre et à hiérarchiser les activités de menaces

significatives contre leurs propres réseaux et leurs capitaux.

Figure 1 : Exemple d'images utilisées par les hacktivistes pour promouvoir leur activité de menace

Une surveillance

proactive des menaces hacktivistes est nécessaire pour que les défenseurs

puissent anticiper les cyberattaques

Mandiant considère

qu'il s'agit d'une activité d'hacktivisme lorsque les acteurs prétendent ou

mènent des attaques avec l'intention publiquement déclarée de s'engager dans

l'activisme politique ou social. La résurgence à grande échelle de

l'hacktivisme représente un défi majeur pour les défenseurs qui doivent, de

manière proactive, passer au crible le bruit et évaluer le risque posé par une

multitude d'acteurs dont le degré de sophistication varie. Alors que dans de

nombreux cas, l'activité hacktiviste représente une menace marginale, dans les

opérations hacktivistes les plus importantes que Mandiant a suivies, les

acteurs de la menace ont délibérément superposé plusieurs tactiques dans des

opérations hybrides de telle sorte que l'effet de chaque composant a amplifié

les autres. Dans certains cas, les tactiques hacktivistes ont été délibérément

employées par des acteurs étatiques pour soutenir des opérations hybrides

susceptibles de nuire gravement aux victimes. À mesure que le volume et la

complexité des activités augmentent et que de nouveaux acteurs exploitent les

tactiques hacktivistes, les défenseurs doivent déterminer comment filtrer,

évaluer et neutraliser une série de menaces nouvelles et évolutives.

La surveillance

proactive des menaces hacktivistes apportera de nombreux avantages aux

défenseurs :

• La surveillance des

messages et des activités liés à l'hacktivisme peut fournir aux défenseurs des

alertes précoces sur les menaces émanant d'acteurs sophistiqués. Cela n'est pas

seulement dû à la nature ouverte de l'hacktivisme, mais aussi à son utilisation

pour masquer l'activité des États-nations et des criminels.

• L'augmentation de la fréquence et de l'ampleur

des activités d'hacktivisme au cours des deux dernières années représente une

menace pour un large éventail d'organisations. Même si la plupart des attaques

n'ont pas d'impact significatif, les défenseurs doivent filtrer de manière

proactive le volume d'activités insignifiantes pour identifier les indications

d'un ciblage substantiel de leurs organisations et préparer des stratégies

d'atténuation.

• Les attaques

hacktivistes sont souvent inspirées par des événements mondiaux, mais elles

ciblent fréquemment des organisations qui ne jouent pas nécessairement un rôle

dans l'événement lui-même. Le fait de cibler des organisations apparemment sans

rapport avec l'événement permet aux acteurs de revendiquer des attaques à plus

grande échelle et de choisir des cibles de premier plan - telles que des

infrastructures critiques ou de grandes entreprises - dans le but d'accroître

le prestige du groupe et la publicité de leurs attaques. La surveillance

proactive permet aux défenseurs d'identifier les moments où une organisation ou

une région est généralement plus à risque, les événements qui peuvent être des

précurseurs d'attaques hacktivistes et les moments où les hacktivistes ont

lancé des campagnes ciblant des industries ou des organisations similaires.

• La menace est encore

plus élevée pour les réseaux situés dans des régions et des secteurs d'activité

où la maturité en matière de cybersécurité est plus faible, et où les victimes

sont également plus susceptibles d'être confrontées à un impact important ou

durable de cette activité. Dans de tels cas, la surveillance proactive joue le

même rôle que d'autres mécanismes de détection en permettant aux organisations

d'identifier et d'atténuer les menaces immédiates qui pèsent sur leurs réseaux.

Nouvelle génération

d'hacktivisme : ampleur et sophistication accrues

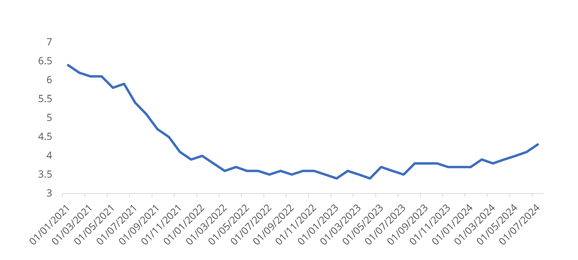

Le terme « hacktivisme

» a été inventé au milieu des années 1990 par un membre du collectif de hackers

Cult of the Dead Cow. À l'origine, il désignait l' « activisme en ligne », dans

lequel des acteurs tentaient d'infliger des dommages à une victime en menant

des attaques pour influencer le public et communiquer des convictions

politiques ou idéologiques. Au début, la plupart des groupes hacktivistes

affirmaient être motivés par des objectifs anti-establishment, qui menaçaient

les gouvernements et les institutions politiques. Au début des années 2010, des

acteurs hacktivistes tels que ceux affiliés au collectif Anonymous ont rendu

les réseaux moins résistants aux menaces telles que les attaques par déni de

service distribué (DDoS), ce qui a souvent suscité une grande attention de la

part des médias. Au fur et à mesure que la cybersécurité s'est développée et

que les réseaux sont devenus plus résistants - par exemple, avec la création de

réseaux de diffusion de contenu (CDN) - et que les forces de l'ordre de certaines

régions ont engagé des poursuites judiciaires contre ces acteurs, l'hacktivisme

anti-établissement en tant que mouvement et ses méthodes ont perdu de leur

pertinence au fil du temps.

Après des années

d'opérations de faible intensité et de faible impact, Mandiant a observé une

résurgence significative de nouveaux groupes et tactiques hacktivistes autour

du début de l'invasion russe de l'Ukraine et du conflit entre Israël et le

Hamas. Divers personnages et groupes d'hacktivistes ont déclaré leur allégeance

aux parties à ces conflits et ont ciblé une longue liste d'organisations et de

gouvernements sous cette allégeance. L'impact de leurs attaques ne s'est pas

limité aux parties impliquées dans le conflit, mais a également franchi les

frontières pour cibler des tierces parties ayant des liens lâches, comme la

nationalité, les relations commerciales ou l'allégeance opposée.

Cette nouvelle vague

d'activités hacktivistes s'écarte des activités historiques, notamment en ce

qui concerne l'ampleur et la portée des groupes et des activités. Certains

acteurs de l'hacktivisme ont fait preuve d'une plus grande dextérité, menant

plus efficacement des attaques parallèlement à la diffusion de messages pour

faire connaître leur activité de menace et influencer le public. Aujourd'hui,

l'hacktivisme n'est plus uniquement composé d'acteurs à faible capacité motivés

par des idéologies qui reflètent l'hacktivisme anti-establishment «

traditionnel ». Mandiant a observé une évolution plus fréquente vers des

groupes motivés par des considérations géopolitiques et financières qui tentent

d'obscurcir l'activité menaçante par le biais de façades hacktivistes. Bien que

l'idée d'utiliser une façade hacktiviste pour masquer une activité soutenue par

un État date d'au moins dix ans, Mandiant n'a jamais observé auparavant une

fréquence, un volume et une intensité de l'activité hacktiviste globale comparables

à ce qu'ils sont aujourd'hui.

Figure 2 :

Trois types de motivations à l'origine de la menace hacktiviste

Mandiant

note que les hacktivistes n'agissent pas nécessairement en fonction d'une

motivation unique. Il est courant que cette activité de menace fluctue entre

différentes catégories et change même parallèlement à l'évolution de la

dynamique du groupe. Par conséquent, la compréhension des motivations qui

sous-tendent l'activité de menace des hacktivistes nécessite une analyse

contextuelle menée au fil du temps.

Le moyen,

c'est le message : la promotion de messages stratégiques par les hacktivistes

permet aux acteurs de mener des opérations d'information.

L'influence

est un élément central des attaques des hacktivistes et l'hacktivisme s'aligne

souvent sur les opérations d'information

secrètes, qui impliquent l'utilisation de tactiques trompeuses pour manipuler

l'environnement de l'information. Grâce à une promotion narrative stratégique

rendue possible par les personnages d'hacktivistes, les opérateurs peuvent

maximiser l'impact réel ou perçu des attaques ou attirer l'attention pour faire

avancer leurs programmes. Mandiant considère qu'il s'agit d'une activité

d'hacktivisme lorsque les revendications de l'acteur affirment ou impliquent

directement que son intention est l'activisme politique ou social et qu'elles

impliquent une combinaison de trois tactiques clés : le développement d'un

personnage, la diffusion de messages adaptés et une cyberactivité souvent

perturbatrice. Ces tactiques sont essentielles pour permettre à l'hacktivisme

d'exercer une telle influence. Bien que de nombreux facteurs contribuent

probablement à la résurgence de l'hacktivisme, comme indiqué précédemment, les

mécanismes intégrés permettant de communiquer des messages et d'obscurcir leur

identité expliquent probablement en partie pourquoi les tactiques hacktivistes

sont attrayantes pour des acteurs aux motivations diverses.

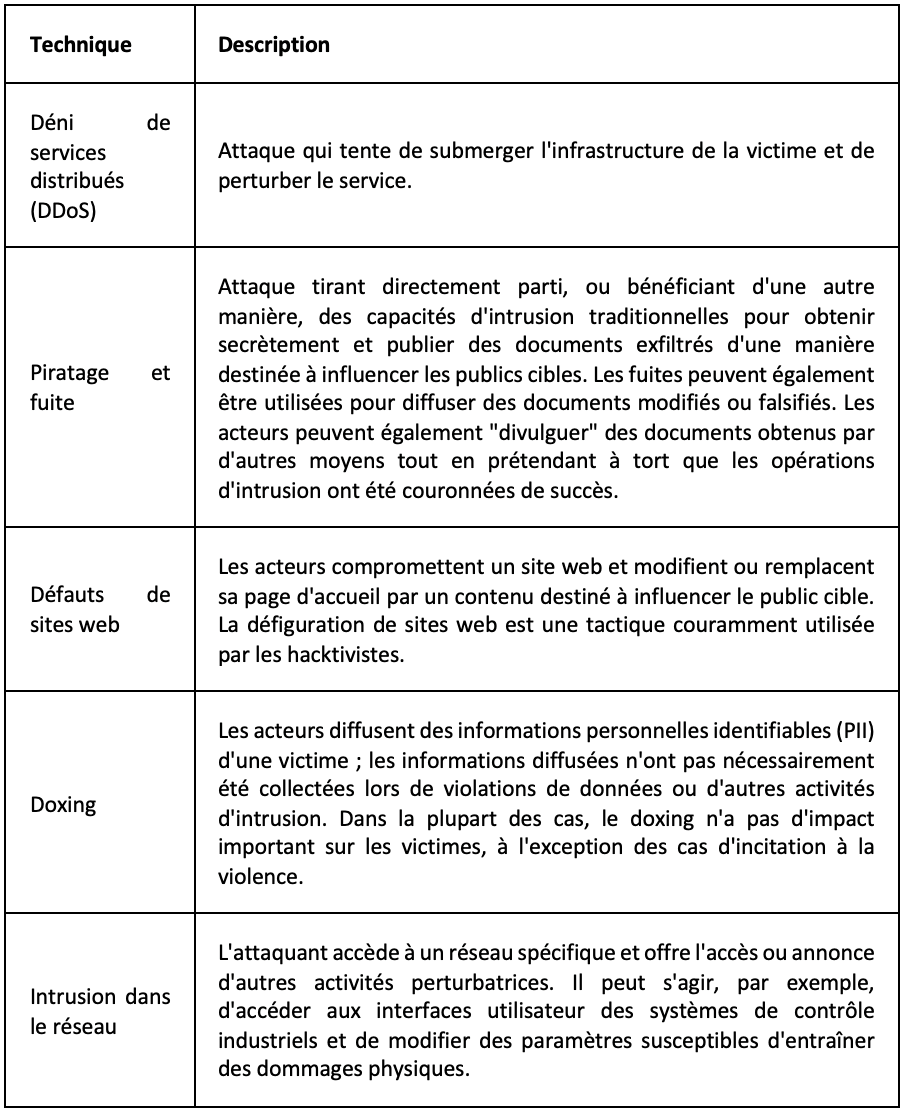

Figure 3 : Éléments de la menace de l'hacktivisme

Les acteurs

qui utilisent les tactiques de l'hacktivisme ont recours à des personnages

apparents pour masquer l'identité de leurs véritables opérateurs et, dans

certains cas, pour donner l'impression d'un soutien public organique à une

question ou à un événement donné.

Les

personas hacktivistes font la promotion de leur message le plus souvent par le

biais de revendications directes ou d'actifs en ligne affiliés aux personas,

tels que les médias sociaux ou les sites appartenant à des acteurs. La

signification peut également être intégrée à l'attaque elle-même, par exemple

par la diffusion de « fuites avariées » contenant des informations

modifiées ou fausses, ou en menant des campagnes DDoS massives parallèlement à

des événements géopolitiques ou culturels. Le ciblage stratégique et d'autres

revendications très médiatisées permettent également aux groupes d'augmenter la

probabilité d'être couverts par les médias grand public.

Mandiant

souligne l'importance d'analyser soigneusement les messages des groupes, leurs

revendications et toute preuve indépendante disponible avant de tirer des

conclusions sur la motivation, la capacité ou l'efficacité d'un acteur, car les

tactiques des hacktivistes incitent ces acteurs à gonfler l'impact de leurs

actions et à faire des revendications inexactes ou fabriquées de toutes pièces.

Une bonne compréhension des personas des hacktivistes et de l'impact de leurs

actions nécessite une analyse cohérente dans le temps et dans le contexte des

communications avec d'autres acteurs. Dans certains cas, il n'est pas possible

d'obtenir des preuves concluantes.

Les hacktivistes aux motivations géopolitiques poursuivent souvent des objectifs stratégiques d'États-nations

Étant donné

le chevauchement inhérent entre les tactiques hacktivistes et les opérations

d'information, les acteurs hacktivistes motivés par des considérations

géopolitiques contribuent souvent à faire avancer les objectifs stratégiques

des États-nations. Bien que, dans la plupart des cas, les hacktivistes opèrent

probablement de manière indépendante, Mandiant a également découvert des cas

récents d'acteurs ayant des liens étroits avec des groupes de cyberespionnage

parrainés par des États.

Les

hacktivistes à motivation géopolitique liés à des États-nations

Certains

acteurs parrainés par des États-nations ont créé des portraits d'hacktivistes

ou établi des liens avec des personnages d'hacktivistes pour servir de façade à

leurs propres activités. Les personnalités hacktivistes offrent à ces acteurs

un mécanisme pour diffuser des messages qui seraient autrement des actions

secrètes, mais avec un voile de dénégation plausible pour leur activité de

cybermenace. Dans de tels cas, les messages hacktivistes peuvent contribuer à

attirer l'attention sur des récits spécifiques ou même influencer des

événements de la vie réelle ayant des conséquences physiques, tandis que le

déni plausible résultant de l'utilisation de ces découpages étend la menace à

la fois aux parties directes et aux tiers associés à un événement ou un

problème donné. Les personas d'hacktivistes offrent également aux acteurs

disposant de ressources suffisantes la possibilité de développer et/ou

d'exploiter des actifs persistants et des marques d'hacktivistes qui augmentent

la probabilité que leurs messages atteignent les publics cibles souhaités.

En 2024, Mandiant a publié un rapport décrivant comment le groupe militaire russe APT44 (également connu sous les noms de Sandworm, FROZENBARENTS et Seashell Blizzard) a cultivé des personnages d'hacktivistes pour revendiquer la responsabilité d'une série d'opérations perturbatrices en temps de guerre et pour amplifier le récit d'une perturbation réussie.

Des sources publiques ont également indiqué que des États-nations parrainaient des groupes d'hacktivistes tels que CyberAv3ngers, pro-iranien, que le gouvernement américain a associé au Corps des gardiens de la révolution islamique (CGRI), et Gonjeshke Darande (Predatory Sparrow), pro-israélien, que le gouvernement iranien a attribué à Israël.

Dès 2014, une attaque emblématique visant Sony

Pictures Entertainment a illustré l'utilisation par les États-nations de

marques hacktivistes pour s'engager dans des activités de cybermenace.

L'attaque, au cours de laquelle un faux front hacktiviste appelé Guardians of

Peace (#GOP) a effacé l'infrastructure de Sony et divulgué un grand nombre

d'informations confidentielles, a été attribuée par le FBI des États-Unis au gouvernement nord-coréen.

Des

hacktivistes aux motivations géopolitiques qui agissent probablement de manière

indépendante

Bien qu'un

grand nombre des groupes hacktivistes récemment actifs que Mandiant suit

décrivent explicitement leur activité comme soutenant les intérêts d'un

État-nation, ces promesses d'allégeance ne signifient pas nécessairement que

tous ces groupes sont liés à des États-nations. Mandiant a également observé à

plusieurs reprises des groupes hacktivistes qui semblent agir de manière

indépendante, mais qui orientent leurs opérations en interprétant la rhétorique

et les objectifs politiques communiqués par les dirigeants de l'État-nation ou

des groupes politiques qu'ils soutiennent. Dans ce cas, même si l'activité

menaçante n'est pas dirigée par les dirigeants nationaux, elle sert tout de

même à promouvoir leurs objectifs spécifiques.

Par exemple, le 18 juin 2022, la Lituanie a imposé une interdiction sur le transit ferroviaire des marchandises soumises aux sanctions européennes vers l'exclave russe de Kaliningrad, située à l'extrême ouest du pays. À la suite de cette interdiction, des groupes d'hacktivistes pro-russes ont annoncé des attaques contre des entités lituaniennes dans de nombreux secteurs, après que les dirigeants russes eurent averti que l'action de la Lituanie aurait des conséquences. Les attaques se sont poursuivies jusqu'à ce que les deux pays parviennent à un consensus.

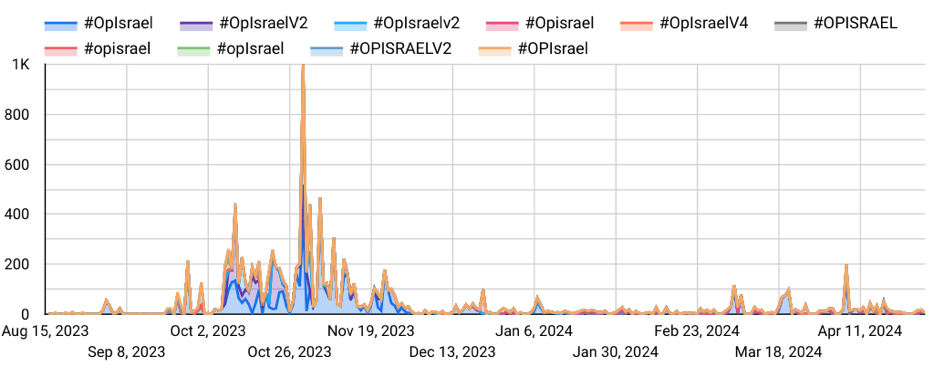

Dans certains cas, Mandiant a observé des

campagnes qui peuvent durer longtemps ou être relancées par différents groupes

au fil du temps. C'est le cas des pics répétitifs d'activité hacktiviste que

Mandiant observe souvent au Moyen-Orient, associés à des fêtes telles que la

Journée de Qods ou la récurrente #OpIsrael, qui s'est développée depuis au

moins 2013 pour impliquer toutes sortes d'activités hacktivistes ciblant Israël

chaque année.

Figure 4. Activité DDoS de l'OpIsraël entre août 2023 et avril 2024

Perspectives

Malgré une

certaine ressemblance avec les premiers groupes d'hacktivistes apparus il y a

plus de dix ans, la vague actuelle d'hacktivisme présente des caractéristiques

distinctes en constante évolution. Cependant, la dynamique de l'interaction de

cette nouvelle génération d'hacktivistes avec de multiples composantes de la

cybermenace et de leur utilisation est complexe et n'a pas été bien décrite

dans les analyses actuelles. Les tactiques de l'hacktivisme moderne sont

employées par une variété d'acteurs aux motivations multiples et s'appuient sur

un ensemble de techniques associées à la cyberintrusion et aux opérations

d'information. Chaque personnage hacktiviste adopte son propre ensemble de

techniques et opère d'une manière différente, soit pour soutenir sa propre

idéologie, soit pour influencer des événements géopolitiques, soit pour obtenir

des avantages financiers.

Les

défenseurs doivent chercher de manière proactive à comprendre comment ces

groupes opèrent et interagissent, quelles sont les techniques qu'ils préfèrent

ou avec lesquelles ils ont eu le plus de succès, ainsi que d'autres composantes

de leur activité, afin d'élaborer des défenses et des politiques efficaces à

l'encontre de ces acteurs. L'un des principaux défis à relever pour faire face

à cette menace est que les acteurs hacktivistes utilisent des techniques

provenant de différents domaines, mélangeant des méthodes que la communauté de

la sécurité a souvent suivies séparément et différemment.

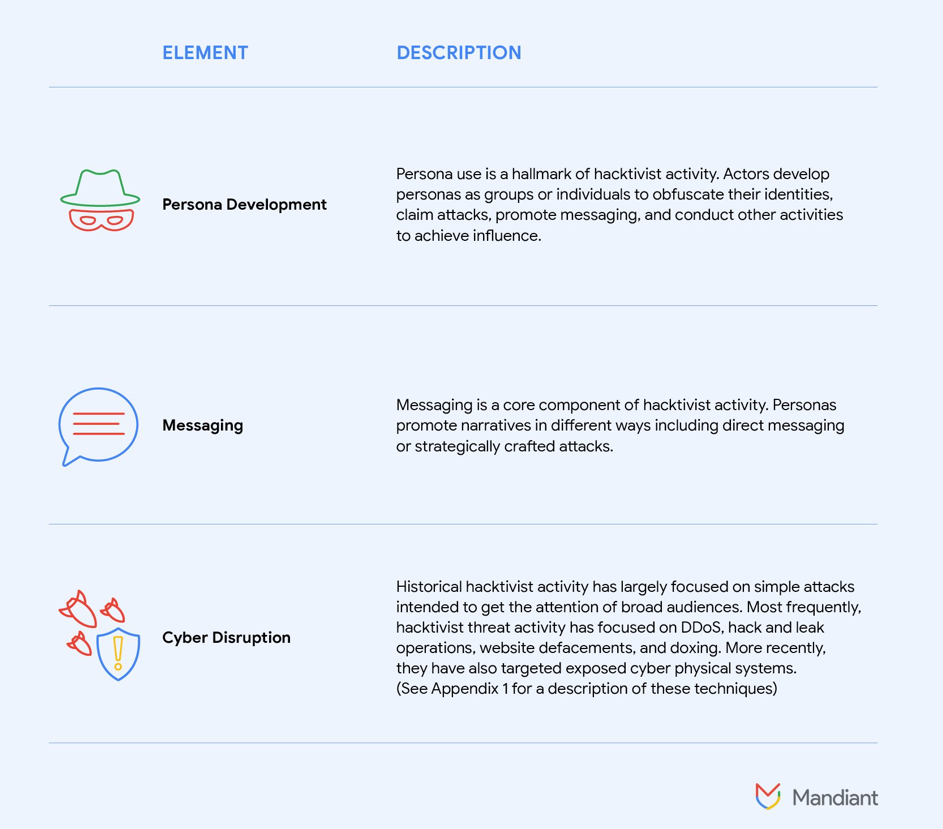

Annexe : Techniques courantes de perturbation cybernétique employées par les hacktivistes